Red Teaming – Prípadová štúdia

Dokáže vaša infraštruktúra obstáť voči cielenému útoku? Prostredníctvom Red Teamingu, simulácie reálneho útočníka, si to ľahko overíte.

V priebehu Red Teamingového cvičenia sa vykonávajú takmer všetky štádiá reálneho útoku. Samozrejme len do takej miery, aby infraštruktúra klienta neutrpela žiadne škody. Tieto štádiá zahŕňajú zbieranie informácií o cieľovej infraštruktúre, sociálne inžinierstvo (najčastejšie phishing), „zbrojenie“ (prípravu exploitu a post-exploitačných nástrojov), doručenie exploitu, rozšírenie po sieti a samotnú exploitáciu.

Red Teaming netestuje len klientovu schopnosť čeliť útoku, ale má za cieľ aj natrénovať klientov Blue Team. Po skončení každého Red Teamingu dostane klientov Blue Team nápovedy ako spätne v logoch, SIEM a SOC systémoch identifikovať vektor útoku. Dobrý Red Teaming odhalí slabé stránky v infraštruktúre a nacvičí klientov Blue Team aby v budúcnosti rýchlejšie identifikoval podobné útoky.

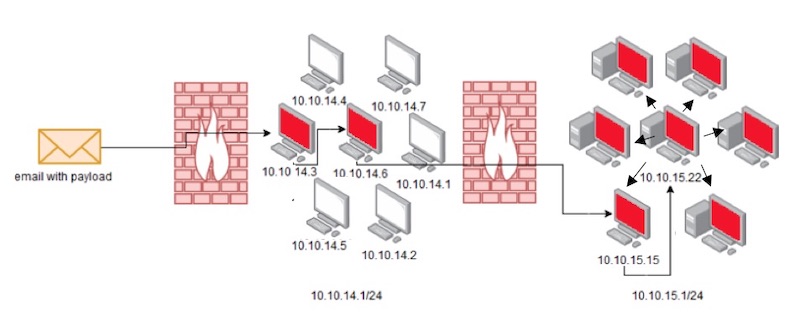

Teraz vám priblížime prípadovú štúdiu v piatich krokoch útoku. Na obrázku nižšie je schéma, ktorá zobrazuje každý krok prostredníctvom šípok, resp. množiny šípok. Útok sa skončil kompromitáciou Active Directory a zmocnením sa celej podsiete. (Prípadovú štúdiu nám poskytol LIFARS team. Upozorňujeme, že pôvodné dáta boli v reporte pozmenené, aby sa zachovala klientova anonymita.)

Krok 1: Celá operácia sa začala spear-phishingom. Tím použil nástroj Gophish na doručenie podvodných mailov zamestnancom klientovej organizácie. Rozhodli sa využiť dve zraniteľnosti v Google Chrome prehliadači, pričom každá z nich sa týkala inej verzie prehliadača, čím zvýšili svoju pravdepodobnosť úspechu. Pripravili maliciózne HTML stránky, ktoré síce vyzerali neškodne, ale keď ich navštívila obeť so zraniteľnou verziou prehliadača, nastala u nej heap corruption. Tieto web stránky rozposlali obetiam pomocou nástroja Gophish.

Krok 2: Phishing bol úspešný – tím získal Meterpreter seesion od jedného z cieľov (10.10.14.3), ktorí klikli na odkaz. Vykonali nmap sken vnútornej siete a v sieti identifikovali zraniteľný Windows 7 (10.10.14.6). Konkrétne sa jednalo o zraniteľnosť protokolu RDP s názvom BlueKeep. Po úprave niekoľkých parametrov exploit zafungoval a tím dokázal s najvyššími oprávneniami vzdialene spúšťať kód na danom stroji.

Krok 3: Tím si všimol, že exploitovaný Windows 7 počítač mal prístup do inej internej podsiete. Jedno zo zariadení tejto internej podsiete (10.10.15.15) malo spustenú zraniteľnú verziu Rejetto HttpFileServer. Po odskúšaní dvoch neúspešných exploitov sa tím rozhodol pre použitie Metasploitu a ten zafungoval bezchybne. Ďalej využili named pipe impersonation na príkaz „find“, aby získali vyššie oprávnenia.

Krok 4: Z kompromitovaného počítača (10.10.15.15) tím identifikoval doménový kontrolér v rovnakej podsieti. Rozhodli sa použiť Impacket kerbrute na vyhľadanie účtov, ktoré nevyžadujú pre-autentifikáciu. (Pre-autentifikácia bráni útokom na lámanie doménových hesiel hrubou silou.) Tím našiel jeden účet nevyžadujúci pre-autentifikáciu a vykonal na ňom AES-REP Roasting aby získal prihlasovacie údaje do doménového účtu. AES-REP Roasting bol úspešný, pretože útočník môže v mene používateľa bez pre-autentifikácie požiadať o autentifikačné dáta a dostať zašifrovaný TGT, ktorý môže offline crackovať. Tím takto získal prihlasovacie údaje a prihlásil sa do účtu.

Krok 5: V poslednom kroku tím použil Sharphound a Bloodhound – nástroje využívajúce teóriu grafov, ktoré odhaľujú skryté vzťahy v prostredí Active Directory. Jeden účet mal GetChanges a GetChangesAll privilégiá a vďaka tomu mohol tím vykonať DCSync útok. Prerekvizitou na DCSync útok sú práve tieto dve privilégiá, ktoré umožnia útočníkovi vytvoriť repliku domény a lámať hashe hesiel. Po DCSync útoku si tím mohol vytvoriť golden ticket a zmocniť sa celej podsiete.

Tento Red Teaming bol úspešný a spoločnosť LIFARS po jeho ukončení poskytla klientovi technické odporúčania na zlepšenie celkovej bezpečnosti a tipy ako opraviť problémy v infraštruktúre, ktoré viedli k úspešnému exploitovaniu organizácie. Tiež poskytli klientovmu Blue Teamu odporúčania ako v logoch identifikovať vektor útoku a ako si do budúcna skôr všimnúť prebiehajúci útok a zamedziť jeho šíreniu.

Takýto tréning je potrebný na posilnenie odolnosti organizácie voči kybernetickým útokom. Red Teaming je teda spôsob etického hackingu, ktorým nezávislý bezpečnostný tím otestuje ako dobre je vaša organizácia pripravená čeliť reálnemu kybernetickému útoku. Nie je iba o zistení dier vo vašej obrane, dobrý Red teaming naučí váš Blue Team ako reagovať na útok a poskytne vám aj „príručku“ vylepšenia vašej obrany do budúcnosti.